Так что там с виртуалками? В гостевые ОС надо ставить патч или только хоста достаточно?

Хоста достаточно, разумеется. Ибо ядро гостя потенциально недоверенное, толку не будет.

В одном из прошлых тредов был скриншот, как анон пососал от Spectre1 в KVM, при пропатченом ядре в гипервизоре.

Он с гостя читал память гостя же, кроссгостевого эксплойта для Spectre пока нет, тот, что есть, просто PoC, который свою же память читает. Хосту похуй, что творится у гостей, он защищает только себя, чтобы защитить гость от самого себя, нужно патчить его ядро, если я правильно понимаю.

У хасвелобогов все по-старому. Сидим с ЖМ после скальпа, не дуем в ус и вертим на хую новый спермокартон каждый год.

https://www.phoronix.com/scan.php?page=article&item=linux-kpti-pcid&num=1

https://www.phoronix.com/scan.php?page=article&item=linux-kpti-pcid&num=1

*защищает только себя от всего и гостей друг от друга

Почаще повторяй эту мантру, и не забывай гонять синтетику без сисколов.

Скидка на 8700к будет? За 10к может куплю, так и быть.

Для проверки цп на meltdown (CVE-2017-5754) и spectre (CVE-2017-5715) майкрософт выпустила скрипт. Скачать отсюда: https://support.microsoft.com/en-hk/help/4073119/protect-against-speculative-execution-side-channel-vulnerabilities-in

обсуждают на https://www.reddit.com/r/Amd/comments/7o22dn/microsoft_powershell_script_to_detect_whether/

обсуждают на https://www.reddit.com/r/Amd/comments/7o22dn/microsoft_powershell_script_to_detect_whether/

>- Маааам, дай денег на мороженое!

>- Не дам, ты хуево себя вел.

>- Сук, ну ладно((((

>...

>- Маам, у тебя деньги из шкафа спиздили!

><мамка убегает, но тут же возвращается и дает тебе леща>

>- Маам, у тебя деньги из сумки спиздили!

><мамка убегает, но тут же возвращается и дает тебе леща>

>...

>- Маам, у тебя деньги из ванной спиздили!

><мамка убегает, долго где-то копошится, возвращается и дает тебе леща>

><ночью ты пиздишь деньги из ванной и покупаешь мороженое>

Аналогия достойная евгения вагановича.

Как его поставить на сперме? Пишет, что имя командлета не распознано.

Мне тебя жаль, братишка.

Покойся с миром 1% fps :(

p.s. тесты - не тесты. говорили, что для геймеров и для юзверя заметной разницы не будет.

https://phoronix.com/scan.php?page=article&item=linux-415-x86pti&num=2

Для тех кому лень читать: после патча интелопроцессоры потеряли 50% производительности на самом деле до 50, но всем похуй

Inb4: тесты-не тесты, линукс не ос, в играх не вижу проседаний и т.п.

Для тех кому лень читать: после патча интелопроцессоры потеряли 50% производительности на самом деле до 50, но всем похуй

Inb4: тесты-не тесты, линукс не ос, в играх не вижу проседаний и т.п.

Лол, причём 50% теряет 8 поколение, а 6 не так плохо

Короче, в дуалбут вторую винду без патча ради игорей.

Может лучше комп с райзеном для интернета, комп с интелом для игр без интернета?

Это синтетические тесты. К играм они не имеют никакого отношения. Дождись нормальных тест для геймеров, а там посмотрим.

И вообще. Сейчас главная угроза для владельцев интел. А Spectre труднее в исполнении.

Но я бы на твоём месте обратил бы внимание ещё раз напост

>>Даже если у вас вообще нет компьютера, отдельные последствия косвенно могут догнать вас в офлайне.

Это значит, что даже если у тебя будет ПК, который устойчив к уязвимости, тебя могут взломать прям в игре через сервер, на котором играешь. Если комп в оффлайне, закинуть вирусняк через флешку не проблема.

>производители мобильных устройств могут выкатывать обновления достаточно долго, как обычно

Мой самсунг скачал сегодня 300МБ какой то херни и обновился.

>просто выключить JavaScript везде

Макаба без явы не работает например.

Ты ещё к словам придирайся, петушок. Уязвимость есть? Есть. А как её применять будут, вопрос другой. ЗАЩИТЫ НЕТ. Твой пк уязвим даже в оффлайне.

Чёрт возьми, холопы взяли верх на боярами! Восстание крестьян! Это конец света!

Теперь ссыкотно запускать кряк к фотошопу на боксе?

Заплатишь за подписочку, а её у тебя то внезапно уже нет.

Не проще ли использовать для интернет-сёрфинга какой-нибудь девайс с безопасным процессором? А для всего остального йобу без сетевой карты с интолом?

Тут в предыдущих тредах анон с тюрионом всех хуесосил, мол его это не коснётся.

Ага, злобный хацкер спиздит все игры со всех концолей

Some info about Spectre #2 has emerged

Pre-Skylake CPU's will get very small performance hit with combination of OS update and microcode update

Skylake and newer CPU are going to get hit hard with another performance hit (apparently Skylake predictors is so good, that it can get around planned mitigations), so bigger nerf is required.

Amd needs only mitigation with negligible performance impact

Source: https://twitter.com/never_released

Meltdown mitigation (All Intel and some ARM cores) has performance reduction mostly for Server workloads (databases, virtualization) and very fast NVMe drives. It doesn't affect most workloads.

Not much info about Spectre #1 so far

Пизда, найс дауны с сандибриджа на скайлейк/кофелейк переезжали, вам патчем весь прирост нахуй срежут лул

Код на йобе откуда возьмется? Пользоваться только доверенным кодом - неэффективно (да инсталлер могут скомпрометировать рано или поздно, как у CCleaner), физически разделять все - дорого. Так что у тебя на йобе так или иначе будет недоверенный код, а уж слить инфу он сможет по тому каналу, который ты юзаешь сам. Нет интернета - запишет в неиспользуемые сектора флешкм, ну ты понел.

> Тут в предыдущих тредах анон с тюрионом всех хуесосил, мол его это не коснётся

Я до сих пор тут сижу и проигрываю с вашего блядского цирка

Лолшто? Какой код? Йоба будет стоять вообще без интернета.

Еблан тупой, уязвимость в ЧТЕНИИ данных. Хуй ты свой код туда пропишешт, уебище лесное. Повирусил тебе за щеку

Азбукой морзе дросселями насвистит хакерам за стеной.

Когда батя занимался радиохуйней в КГБ, у них делали защиту от этой хуйни, без шуток. Приходит ЛЭП в часть, питает электромотор, тот крутит генератор, который питает часть. Иначе гроб гроб кладбище утечка.

Погугли как хакнули иранскую ядерную программу мобильником через стену стоящий комп с инетом

Только поставил шиндоус 10 пиратску. Она обновляется?

Или тут все с лицензией сидят.

Или тут все с лицензией сидят.

у кого семерка не забудьте установить

https://www.microsoft.com/en-us/download/details.aspx?id=54616

Даун, ёбаный, вместе с 6800к стоит сата ссд, а не нвме как у 8700к.

И на 8.1 тоже надо PowerShell обновить.

На сайте M$ последовательность команд неполная. Чтобы все работало, надо выполнить вот это:

Install-Module SpeculationControl

Set-ExecutionPolicy RemoteSigned

Import-Module SpeculationControl

Get-SpeculationControlSettings

Потом желательно еще выполнить это:

Set-ExecutionPolicy Restricted (возвращает дефолтную настройку, измененную второй командой)

Uninstall-Module SpeculationControl (удаляет установленный модуль - это нужно для того, чтобы в следующий раз поставить более новую версию, если она будет)

Источник (обновляется по мере поступления новой информации):

https://gist.github.com/woachk/2f86755260f2fee1baf71c90cd6533e9

> имплаинг получив дамп ядра нельзя насосать себе на рут

Убедили, я не обновляюсь 100%. Уж лучше пусть пароли спиздят.

https://www.mozilla.org/en-US/security/advisories/mfsa2018-01/

>SharedArrayBuffer is already disabled in Firefox 52 ESR.

Ну, хоть что-то обновлять не надо.

>SharedArrayBuffer is already disabled in Firefox 52 ESR.

Ну, хоть что-то обновлять не надо.

РАЗРАБАТЫВАЕШЬ ЯДЕРНУЮ ПРОГРАММУ

@

КУДАХТЕР С РАЗРАБОТКОЙ ПОДКЛЮЧЁН К ВАЙ-ФАЮ

Почему они не догадались на одном и том же процессоре протестировать? Пиздец блядь ебланы

Exploiting four zero-day flaws, Stuxnet functions by targeting machines using the Microsoft Windows operating system and networks, then seeking out Siemens Step7 software

И тут не верят, что про эту дыру знали в NSA. Там наверно и ЕЩЕ что-нибудь знают.

1 ЯНВАРЯ 2028

@

КРИТИЧЕСКАЯ УЯЗВИМОСТЬ ОБНАРУЖЕНА ПРАКТИЧЕСКИ ВО ВСЕХ НЕЙРОИНТЕРФЕЙСАХ

@

ПРИ ПОМОЩИ СЕРИИ ПИНКОВ ОПРЕДЕЛЯЕШЬ, ГДЕ ДЯДЯ БАФОМЕТ СПРЯТАЛ ЧЕКУШКУ, НЕ ПРИВОДЯ ЕГО В СОЗНАНИЕ

@

КРИТИЧЕСКАЯ УЯЗВИМОСТЬ ОБНАРУЖЕНА ПРАКТИЧЕСКИ ВО ВСЕХ НЕЙРОИНТЕРФЕЙСАХ

@

ПРИ ПОМОЩИ СЕРИИ ПИНКОВ ОПРЕДЕЛЯЕШЬ, ГДЕ ДЯДЯ БАФОМЕТ СПРЯТАЛ ЧЕКУШКУ, НЕ ПРИВОДЯ ЕГО В СОЗНАНИЕ

Сижу на Sandy Bridge, но обновления микрокода для моего китайского некроговна 100% не будет. Как не соснуть?

Алсо что там по смартфонам? Сегодня накатился январский патч безопасности, в нем дыры уже залатали?

Написано же, для некроты запилили софтварный патч Retpoline, но он только против Spectre 2.

Осталось только пересобрать все приложения новым компилятором, грац!

Рейт план. Сейчас все в скором порядке обновляются на фиксы ОС и Биосов, хакерам уже никого станет не ломануть, они ищут другие пути. А я не ставлю заплатки и сохраняю былую производительность.

> вся продукция Apple уязвима ко всем трем уязвимостям, яблобляди соснули, как всегда.

Ну что за пиздабол то, аа?

ПРУФЫ ДАВАЙ, СУКА!

Я уже лет 10 это говно не видел. Они разве не сгорели ещё? Эта ёбаная печка до сотки разогревалась и отключалась ещё в своё время. Как оно у тебя сейчас работает - хуй знает, по-моему ты пиздишь.

https://support.apple.com/en-us/HT208394

>All Mac systems and iOS devices are affected

Хотя я забыл про

>Apple Watch is unaffected by both Meltdown and Spectre

, можешь с часов начинать двачевать.

Ору с этого обновлятора

В десятке вшит майкасофтовский кейлоггер? Похуй! Камера и микрофон может внезапно включиться и внезапно отправить записи в майкасофт? Похуй! Отслеживается любая твоя активность на ПК? Похуй!

А вот уязвимость, через которую кто-то когда-нибудь теоритически может получить доступ к оперативной памяти - это пиздец.

ДОЛБОЕБЫ ОБНОВЛЕНИЯ ДЕСЯТКИ НАКОПИТЕЛЬНЫЕ НЕ ПОСТАВИТЕ ЗАПЛАТКУ НЕ ПОСТАВИЦА СЛЕДУЮЩАЯ ОБНОВА ЕБЛАНЫ

Теоретически да, но на практике там вообще не будет профитной атаки ни при каком сценарии - все чувствительное (ядро вместе с Bitlocker, Veracrypt, Keepass, SSH всякие) перекомпилируют, а для остального никто не станет ебаться - там ведь нужно именно найти такое место в программе, чтобы она сама же слила инфу в другой процесс так или иначе, т.е. наблюдаемый эффект должен быть типа возврата очень точных таймингов. Intel запилил статический анализатор для этой хуйни и, согласно ему, в ядре Linux, например, такие точки можно по пальцам одной руки пересчитать. А если ты сидишь под гостем, то ты вообще не знаешь, какой код снаружи выполняется, и напрямую не связываешься с ним. В общем, сложность эксплуатации на уровне Rowhammer будет, я думаю.

https://www.epicgames.com/fortnite/forums/news/announcements/132642-epic-services-stability-update

лол кек чебурек

Готовьтесь что конечную стоимость серваков, которая теперь возрастет на 30%, перенесут на конечных юзеров, т.е. вас, терпил.

лол кек чебурек

Готовьтесь что конечную стоимость серваков, которая теперь возрастет на 30%, перенесут на конечных юзеров, т.е. вас, терпил.

Какая сотка, дебич? Выше 80 не поднимается

Прими уже с честью свой обосрамс и иди заделывать дыру и зашивать жопу

UT3 я купил давным давно, а UT4 фритуплейное дерьмо, так что платить будут ньюфаги.

Ты совсем даун? Причем здесь твой анрыл ссаный? Все сервера работают на уязвимых процессорах.

> Ору с этого обновлятора

> В десятке вшит майкасофтовский кейлоггер? Похуй!

> Камера и микрофон может внезапно включиться и внезапно отправить записи в майкасофт?

Камера не включится, если её нет

> Похуй! Отслеживается любая твоя активность на ПК? Похуй!

Всего то пару строчек в хостс засунуть и похуй

> А вот уязвимость, через которую кто-то когда-нибудь теоритически может получить доступ к оперативной памяти - это пиздец.

> https://support.apple.com/en-us/HT208394

Там померписи стоит и уже лет 10 не поддерживается эпол, считай что это уже и не эпол. Но ляликс современный на эту хрень поставить можно. Так что в итоге соснули или не соснули?

>Камера и микрофон может внезапно включиться и внезапно отправить записи в майкасофт?

И как они это могут сделать, если у меня нет ни камеры, ни микрофона, а мудила?

>epic games

>our servers

Ты про них принес, я про них ответил. Алсо, за какие еще серверы платит анон? Даже AWS халявный.

Посоны, я не понял, на Ubuntu 16.04.3 LTS когда апдейт будет? У меня VPS на ней.

Ядро надо патчить. В следующем релизе LTS, значит.

>Эксплуатация уязвимости не оставляет следов

А как же потеря производительсности и лишняя трата трафика?

Ubuntu users of the 64-bit x86 architecture (aka, amd64) can expect updated kernels by the original January 9, 2018 coordinated release date, and sooner if possible. Updates will be available for:

Ubuntu 17.10 (Artful) — Linux 4.13 HWE

Ubuntu 16.04 LTS (Xenial) — Linux 4.4 (and 4.4 HWE)

Ubuntu 14.04 LTS (Trusty) — Linux 3.13

Ubuntu 12.04 ESM (Precise) — Linux 3.2

Note that an Ubuntu Advantage license is required for the 12.04 ESM kernel update, as Ubuntu 12.04 LTS is past its end-of-life

Кто-то ни разу никаких обнов не ставил, а сразу же после переустановки винды отключил центр обновления (который и так не работал, лол)

Потеря производительности как раз если ты поставишь патч. А жрет само оно ничтожно, по сути, там не больше нескольких сотен чтений на каждый байт.

еСЛИ ПАТЧ УСТАНОВИЛСЯ ЧЕ ДЕЛАТЬ ШОБЫ ЕГО УБРАТЬ ?

>Windows Defender

Нахуя? Это ж ёбаное решето, хуже даже китайского антивируса. Его по-хорошему отключать вместе с шинодосовским обновлятором.

Ну так что, патчить сперму?

Апдейт не принёс вам малварь или рекламу перехода на 10?

Смотря какой тебе установился и куда

А он тебе такой бачило.шебм

Как показала практика, это лучше, чем костыль от стороннего разраба себе пихать.

Апдейт не принёс вам малварь или рекламу перехода на 10?

Смотря какой тебе установился и куда

А он тебе такой бачило.шебм

Как показала практика, это лучше, чем костыль от стороннего разраба себе пихать.

>хуже даже китайского антивируса

Не хуже. В качестве периодической фоновой проверки самое оно.

Микрокод откатить не получится. Обновления оси отключать/откатывать не нужно, там есть триггер для отключения через реестр, смотри на сайте мелкомягких.

САМ АНТИВИРУС

@

KVRT

@

AVZ

@

ADWCLEANER

@

DR.WEB CUREIT

Можно, в принципе, ещё десяток таких программок найти и периодически сканировать ими.

ClamWin тогда уж, зачем юзать нерезидентные письки?

Что сканировать, ты дурачок штоле? Зачем ставить всякое говно в 2018 году, когда есть virustotal и еще масса подобных сканеров, которые сделают это за тебя? Не хочу, хочу БОЛЬШЕ АНТИВИРУСОВ БОЛЬШЕ ЗАЩИТЫ О ДА ДЕТКА!

Каких антивирусов, довен? Это утилиты для сканирования.

Это можно назвать антивирусом, просто нерезидентным, т.е. не сидящим регулярно в памяти и перехватывающим твой ввод с клавы всё и вся.

Сейчас бы посраться из терминологии и придраться к словам.

ПОЯСНИТЕ ИНТЕЛОПРОЦ СТАЛ ПО ПРОИЗВОДИИТЕЛЬНОСТИ ПЕНТИУМОМ ИЛИ ЧЕ БЛЯТЬ?

Так, блять! Ну-ка быстро поясняйте, почему этот - хуй считает что именно его амуда стала неуязвимой? В ОП-посте же написали что

>AMD с ARM также уязвимы, но атаку реализовать сложнее

>AMD с ARM также уязвимы, но атаку реализовать сложнее

А можно и не искать, когда уже есть в системе since 2006.

Потому что у него вместо процессора печка из говна. Как только у него начнётся - он это сразу заметит из-за дикого троттлинга и просто отключится от интернета.

В ОП-посте также написано, что

>все современные и УСТАРЕВШИЕ процессоры

У него видимо это не прогрузилось и он обрадовался.

Win7x64 SP1, KB4056897, тот самый.

Получаю пикрил при установке.

Даже в реестре выставил ключ, как сказано здесь, хотя нет никакого AV.

Всё равно пикрил.

Получаю пикрил при установке.

Даже в реестре выставил ключ, как сказано здесь, хотя нет никакого AV.

Всё равно пикрил.

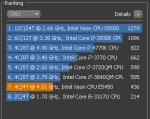

В прошлом треде был анон c Core 2 Duo вот -

Он обещал провести тесты и отписаться о просадках после патча, если таковые будут. Если в этом треде, есть еще обладатели старых процов Core 2 Duo или Сore 2 Quad 10-летней давности. Отпишитесь в треде о производительности после патча, сильно ли она заметна в повседневных приложениях типа браузера, торрентов, игр, повлияла ли она на скорость чтения запись у дисков и т.д.

Все нынешние тесты затрагивают только современные процессоры, и на них производительность не особо падает, потому что есть современные технологии, но никто не проверял производительность на старых. Отпишитесь, владельцы старых процов, которые уже накатили патчи.

Он обещал провести тесты и отписаться о просадках после патча, если таковые будут. Если в этом треде, есть еще обладатели старых процов Core 2 Duo или Сore 2 Quad 10-летней давности. Отпишитесь в треде о производительности после патча, сильно ли она заметна в повседневных приложениях типа браузера, торрентов, игр, повлияла ли она на скорость чтения запись у дисков и т.д.

Все нынешние тесты затрагивают только современные процессоры, и на них производительность не особо падает, потому что есть современные технологии, но никто не проверял производительность на старых. Отпишитесь, владельцы старых процов, которые уже накатили патчи.

Очевидно, что ты скачал не тот установщик. Еще раз проверь, что качаешь.

На Sandy Bridge никаких изменений не увидел, кроме снижения результатов бенчмарков SSD.

В списке уязвимых мелтдовну цпу интела дуо и квадов вообще нет.

У меня как раз ssd стоит, на сколько сильные просадки, примерно в процентах скажи.

Шок! Измена! Еженощно,

Незаметный никому,

Лет пятнадцать-эдак точно

Тебя драл сосед в корму...

Но мы справились с злодеем!

И вчера, пока ты спал,

Самым крепким суперклеем

Твой заклеили анал.

Не прорвутся педерасты!

Все теперь защищено!

Но, возможно, спросишь нас ты:

"А куда девать говно?"

Это ерунда, неважно,

И тебе не повредит -

Ведь совсем не часто каждый

В темном нужнике сидит.

Если же задачу эту

Вдруг тебе решить припрет,

Значит - вариантов нету -

Срать придется через рот.

Незаметный никому,

Лет пятнадцать-эдак точно

Тебя драл сосед в корму...

Но мы справились с злодеем!

И вчера, пока ты спал,

Самым крепким суперклеем

Твой заклеили анал.

Не прорвутся педерасты!

Все теперь защищено!

Но, возможно, спросишь нас ты:

"А куда девать говно?"

Это ерунда, неважно,

И тебе не повредит -

Ведь совсем не часто каждый

В темном нужнике сидит.

Если же задачу эту

Вдруг тебе решить припрет,

Значит - вариантов нету -

Срать придется через рот.

Было бы здорово, если ты прав, но вот тут анон написал, что через прогу с гитхаба проверил уязвимость, и ему написали что подвержена, но если ты прав и он ошибся, я буду рад больше всех конечно. Это я про спектр, а есть список процов подверженных мелтдовну?

https://gist.github.com/ErikAugust/724d4a969fb2c6ae1bbd7b2a9e3d4bb6

Подскажите новому ньюфагу, как с помощью этого непонятного массива текста провериться?

Так а я про мелтдовн, а не спектр. Спектру подвержены вообще все процы поголовно, чуть ли не всякие мёртвые ПоверПЦ в том числе. Но его и не исправили. Патч для ОС сейчас только от мелтдауна.

Список официальный от интела, согласно ему мелтдауну подвержены только процы начиная с нехалема.

Спектр-2 тоже исправили уже, обновлением венды/гипервизора и микрокода.

Спасибо, бро, облегчил ты мне жизнь. На целых 50%. Значит пока я накатывать этот патч не буду. Потому что от спектра пока защиты нет (и для моей материнки, под core2duo может и не будет). Как ты и сказал и написано в ОП посте. Спасибо еще раз. Просто времени разобраться в вопросе подробнее, еще не было.

Ну так о том и речь. От мелтдауна можно защититься обновлением ОС, а для спектра нужно ещё и обнова микрокода, который никто не будет обновлять для процо 10-ти летней давности, типа наших корок.

Одно радует, что всё равно хотел обновляться в начале этого года. Хотя теперь уже хз что брать, 8400 или какой-нибудь условный ризен 2600.

i7 3770k есть у кого посмотрите сильно производительность упала после заплатки?

Ну это я к тому, что для защиты от спектра, они выкатят обновления бивисов для всех современных мамок, а про мамки под LGA 775, вообще забудут, значит и париться не нужно особо. Просто в будущем поменяю все на новое железо с исправленными процами и дело с концом. Году эдак к 2020.

Накотил обнову на шиндошс7 и древний ш5 2310. Еще не перезагружал. Как сравнить теперь до/после? Ну чтоб не шибко замороченно и без скачивания 9000 гигов? Ккой тест нынче тест?

К слову, от спектра уже разработчики браузеров накостылили какую-никакую защиту.

>тебе суют хуй в рот

>просишь пропатчить хуй, чтобы из него не вытекала малафья

Защита уровня /b.

Самое интересное, что, естественно, google не первыми обнаружили эту уязвимость. Все эти годы дырами пользовались спецслужбы и хацкеры. У них неплохо сейчас бомбит наверное.

Тогда почему еще не спизжена крипта у бирж, которые хостятся на Амазоне?

>В списке уязвимых мелтдовну цпу интела дуо и квадов вообще нет.

Видимо Intel забила на список для более древних процессоров чем Core I...

Проверил сейчас майкрософтовский скрипт на куаде - он уязвим.

Обновленный микрокод можно и прямо с официального сайта Intel скачать. А дальше либо попытаться запатчить BIOS самостоятельно, либо подгружать через какой-то драйвер-костыль при включении. На сайте VMware был, кажется.

Не так тупо. Там реально хакнули через утечки едва ли не в сеть питания. Буквально оперировали наноимпульсами, которые дальше пары метров и не уловить.

BIOS без подписи вендора ты хуй прошьешь у большинства современных платформ.

Накатил обнову на винду, браузеры и биос.

Тест MS показывает кое-где False. Мне пизда?

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Тест MS показывает кое-где False. Мне пизда?

Hardware support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is present: True

Windows OS support for branch target injection mitigation is enabled: True

Speculation control settings for CVE-2017-5754 [rogue data cache load]

Hardware requires kernel VA shadowing: True

Windows OS support for kernel VA shadow is present: True

Windows OS support for kernel VA shadow is enabled: True

Windows OS support for PCID performance optimization is enabled: True [not required for security]

BTIHardwarePresent : True

BTIWindowsSupportPresent : True

BTIWindowsSupportEnabled : True

BTIDisabledBySystemPolicy : False

BTIDisabledByNoHardwareSupport : False

KVAShadowRequired : True

KVAShadowWindowsSupportPresent : True

KVAShadowWindowsSupportEnabled : True

KVAShadowPcidEnabled : True

Я правильно понимаю, что с пропатчеым браузером патч винды нинужен?

Если, кроме браузера, ты никакой другой софт на компьютер не ставишь, то не нужен.

Нужен, обновления браузера не закрывают, это временный костыль.

> disabled

> false

English motherfucker do you speak it? Все работает.

Нет, всё нормально. Скрипт сообщает тебе, что BTI не выключен системными политиками или белым списком железа.

Почему до сих пор нет масштабного теста падения производительности из-за патча? Проверка, как производительность упадёт в игорах, кадах, фотошопах, 3д максах, базах данных, кодировании видево.

Блядь как же пичот, почему именно сейчас когда я собрал пк за ёбаных 60 тыщ? Пиздец блядь знал бы так проще купил пс4 за 19к с треми играми по акции, для ютуба и старого пк хватало.

Уязвимость в процессорах AMD, позволяющая получить контроль над TPM-окружением

https://www.opennet.ru/opennews/art.shtml?num=47866

https://www.opennet.ru/opennews/art.shtml?num=47866

>пс4

Интресно, а спектр может помочь её взломать? Ну там приватные ключи прочитать и прочее?

Смысл обновляться от одной уязвимости, если вторая все равно не закроется?

Вот еще можете потестить

https://github.com/paboldin/meltdown-exploit

https://github.com/paboldin/meltdown-exploit

>Для эксплуатации уязвимости атакующий должен добиться записи своего EK-ключа в NVRAM, уже имея привилегированный доступ в основной ОС или физический доступ к оборудованию.

>проблема решается апдейтом

>проблема уже была решена

Интелодети начинают кидаться говном.

>Нашли уязвимость у штеуда

>Штеуд выкатывает патчи

>РЯЯЯ, ДЫРЯВЫЙ ШТЕУД, КУ-КА-РЕ-КУ!!!

>Нашли уязвимость у амуды

>Амуда выкатывает патчи

>РЯЯЯ, ДЫРЯВЫЙ ШТЕУД, КУ-КА-РЕ-КУ!!!

Воистину красножопые амудедауны неисправимы.

>>Нашли уязвимость у штеуда

>>Штеуд выкатывает патчи

>>После патча в некоторых задачах производительность падает до 50%

>>РЯЯЯ, ДЫРЯВЫЙ ШТЕУД, КУ-КА-РЕ-КУ!!!

>>Нашли уязвимость у амуды

>>Амуда выкатывает патчи

>>Все работает как и прежде

>>РЯЯЯ, ДЫРЯВЫЙ ШТЕУД, КУ-КА-РЕ-КУ!!!

Пофиксил

Ну окей, есть ошибка, пацаны внесли фиксы, все работает теперь все работает как надо. Но чтоже вы тогда молчите про свой неузявимый Штеуд ME? Неужели ВРЕТИ И НИЧИВО НЕБУЛО?

И так, к чему в итоге придёт рынок: все "модули расширения" во всех процессорах буду делать с возможностью программного отключения. Новые процессоры будут выходить с исправлениями уязвимостей, обнаруженных в предыдущих покалениях. Но, но мере нахождения новых уязвимостей в модулях, они буду отключатся. Таким образом закон Мура заменится на закон Муда: каждые 18 месяцев производительность ЦП уменьшается вдвое.

Не ту картинку вставил... хотя по смыслу вроде подошло.

А зачем мне серваки. ВПН разве что, но там копейки. Я им редко пользуюсь и оплачиваю поминутно.

Напомним, первые тесты указывают на то, что для потребителей проблемы, по сути, нет.

Аноны, а есть больше тестов с разными играми. Чтобы мин фпс был до и после.

Поясните, что это за апдейт бещопасности все ставят?

Насколькотя помню его общелаи выкатить только во вторник. Или это они уже побыстрому выпустили апдейт чтобы одну из двух уязвимостей закрыть, а финальный апдейт будет во вторник?

Насколькотя помню его общелаи выкатить только во вторник. Или это они уже побыстрому выпустили апдейт чтобы одну из двух уязвимостей закрыть, а финальный апдейт будет во вторник?

Может потому что некоторые люди проверяют эксплойтом, определяющим уязвим ты или нет.

Я же могу потребовать от Интел, всвязи с потерей производительности до -30%, замену проца на другой с +30%? Скажем, i5 на i7?

Если да, куда обращаться?

Если да, куда обращаться?

аахахахахаахахахахахахахахахахАХахаАХАХАхАХААХхаАХАХАХАХАХАХАХАХАХАХХАХАХАХААХАХАХАХАХАХАХАХАХАХАХАХААХАХАХААХАХХХХХХХХХХХАХАХАХАХААХАХХАХАХАВПХВАХПВАХАВХАХАХАВХВХВАХАВВПХАВПХВАХААХВАХВХВХАВАХВАХПХВПВХВАХХПХАВХАХАХАХАХАХХАХАХАХХАХАХАХАХАХАХАХАХАХХАХАХААХ

Гугли петицию по этому поводу и подписывай. Там уже много подписей.

На хуй всех пошлют, скажут где то потерялась производительность а в игрулях чуть выросла

2038 ГОД

@

НАЙДЕНА УЯЗВИМОСТЬ ВО ВСЕХ НАНОПРОЦЕССОРАХ

@

ФИКС ПРЕВРАЩАЕТ ТВОЮ РОБОТОТЯН В ДАУНА ПУСКАЮЩУЮ СЛЮНИ

@

НАЙДЕНА УЯЗВИМОСТЬ ВО ВСЕХ НАНОПРОЦЕССОРАХ

@

ФИКС ПРЕВРАЩАЕТ ТВОЮ РОБОТОТЯН В ДАУНА ПУСКАЮЩУЮ СЛЮНИ

Патч для Windows просадил производительность процессоров недостаточно, поэтому Intel выпустила обновленные микрокоды, исправляющие эту оплошность. Энджой.

https://www.reddit.com/r/pcmasterrace/comments/7obokl/performance_impact_of_windows_patch_and_bios/

ХАКЕРЫ МОГУТ ВЗЛОМАТЬ ТВОЮ ТЯН

@

ОНА ВЫЕБЕТ ТЕБЯ ДО СМЕРТИ И ВЫЛОЖИТ ВИДЕО НА ЮТУБ

@

ФИКС ПРЕВРАЩАЕТ ТВОЮ РОБОТОТЯН В ДАУНА ПУСКАЮЩУЮ СЛЮНИ

ну хуже уже не будет

А после фикса на Spectre еще -50% производительности. И мы вернемся в 2007.

можно патч винды удалить нахуй мне этива ши дыры невперлись? Если удаить все быстрее станет?

Это. похоже, и был фикс на Spectre. Meltdown патчем ОС прикрыли.

ЕСТЬ ПАТЧ ДЛЯ СЕМЁРКИ, ЧТОБЫ ВСЁ ЗАЕБИСЬ БЫЛО? ДАЙТЕ ССЫЛКУ

Если патча нет, тогда это совместный проект м$ и интел по интеграции шиндов10.

Если патча нет, тогда это совместный проект м$ и интел по интеграции шиндов10.

Как теперь жить? Для меня время разделилось на ДО и ПОСЛЕ.

Полностью пропал шарм профессоров и системы, появилось ощущение, что я на пороховой бочке и что мои данные словно выставлены на улицу. Как будто мир перевернулся и не будет прежним(

Полностью пропал шарм профессоров и системы, появилось ощущение, что я на пороховой бочке и что мои данные словно выставлены на улицу. Как будто мир перевернулся и не будет прежним(

http://www.opennet.ru/opennews/art.shtml?num=47864

В комментах.

Ну вот есть у меня очень нагруженный Zabbix сервер под Xen с 8 vCPU (2 CPU x 6 реальных ядер на хосте). С проксями снаружи, блекджеком и дамами.

Number of hosts 7329

Number of items 284444

Number of triggers 143874

В качестве первого выбрал именно его, потому что на нём тонны процессов и сисколов, и эффект от KPTI должен быть заметен сразу.

Что поимел (данные снимал естественно после "прогрева" кэша MySQL и устаканивания опросников Zabbix):

1. "До": Нагрузка всех 8 ядер плавает от 20 до 70%, в основном из-за скриптов сброса данных в систему графиков.

userspace - ~20%, system - ~10%, wa/si - ~1-2%, idle - ~60%. MySQL - 120-220%, с выплесками до 400% (как раз из-за сброса данных для графиков). Ядра в полку не упираются, loadavg около 4-5.

2. "После" (с KPTI): ужОс заметен сразу на графиках в XenServer. Вместо 20-70% имеем от ~50% до "полки" (100%). То есть рост нагрузки на ядра в Zabbix порядка 2 крат (что соответствует 50% падению производительности).

userspace - ~40%, system - ~40%, idle - ~10%, wa/si - ~1-2%. MySQL - ~200-300%, с выплесками до 480% - т.е. KPTI ощутимо шарахнуло по MySQL. Но не только. В топе стало видно опросники и snmpget (по ~1%). Ядра начали упираться (idle=0), loadavg вырос до 11-12.

Вот такие дела. Как только выключаем pti (с ядром RHEL можно "на лету") - сразу же возвращаемся практически к значениям "до".

Итого: заббикс будет летать с pti=off, благо там эксплуатировать уязвимости некому.

В комментах.

Ну вот есть у меня очень нагруженный Zabbix сервер под Xen с 8 vCPU (2 CPU x 6 реальных ядер на хосте). С проксями снаружи, блекджеком и дамами.

Number of hosts 7329

Number of items 284444

Number of triggers 143874

В качестве первого выбрал именно его, потому что на нём тонны процессов и сисколов, и эффект от KPTI должен быть заметен сразу.

Что поимел (данные снимал естественно после "прогрева" кэша MySQL и устаканивания опросников Zabbix):

1. "До": Нагрузка всех 8 ядер плавает от 20 до 70%, в основном из-за скриптов сброса данных в систему графиков.

userspace - ~20%, system - ~10%, wa/si - ~1-2%, idle - ~60%. MySQL - 120-220%, с выплесками до 400% (как раз из-за сброса данных для графиков). Ядра в полку не упираются, loadavg около 4-5.

2. "После" (с KPTI): ужОс заметен сразу на графиках в XenServer. Вместо 20-70% имеем от ~50% до "полки" (100%). То есть рост нагрузки на ядра в Zabbix порядка 2 крат (что соответствует 50% падению производительности).

userspace - ~40%, system - ~40%, idle - ~10%, wa/si - ~1-2%. MySQL - ~200-300%, с выплесками до 480% - т.е. KPTI ощутимо шарахнуло по MySQL. Но не только. В топе стало видно опросники и snmpget (по ~1%). Ядра начали упираться (idle=0), loadavg вырос до 11-12.

Вот такие дела. Как только выключаем pti (с ядром RHEL можно "на лету") - сразу же возвращаемся практически к значениям "до".

Итого: заббикс будет летать с pti=off, благо там эксплуатировать уязвимости некому.

Почему до сих пор нет тестов в арме на штеуде после патча? Ей интелодети в каждом рузенотреде срут, а как только появилрсь что-то, делающее на штеуде ее хуже (дохуя доступа к диску и сети, что как патчем мелтдауна режется), так про нее сразу забыли?

https://support.microsoft.com/en-us/help/4054518/windows-7-update-kb4054518

Это обновление для семёрки или какое?

Что за говно тред, нихуя полезной инфы нету в шапке.

Это обновление для семёрки или какое?

Что за говно тред, нихуя полезной инфы нету в шапке.

Тут пришла интересная инфа, что интел намеренно вхуярило эту уязвимость в архитектуру, знаете зачем? Чтоб профессоры на 30% работали быстрее, лол. Т.к через этот баг, идет не правильная и быстрая проверка памяти, у Амд идет нормальная, полноценная. Поэтому интел быстрее работает, т.к считывает все быстрее без должной проверки.

Эти суки сделали такую подлянку всем, что профессоры в тестах обходили всех, и лучше продавались.

Эти суки сделали такую подлянку всем, что профессоры в тестах обходили всех, и лучше продавались.

Почему такой сильный удар по проивзодительности ссдишек от патча?

Там все написано же. Ищешь обновления за январь, ищешь свою семерку в списке. Я второй раз в жизни после ваннакрая полез ставить обнову и нашел за минуту

Но в играх после патча ничего не изменилось. Пока только SSD тыквится.

> Дождись нормальных тест для геймеров, а там посмотрим.

Так, а где они если патчу пару дней уже? Хули интернет ими ещё не завален?

> i7

> 1050 Ti

> NVMe

Встречайте подебителя по жизни.

> 1050 Ti

> NVMe

Встречайте подебителя по жизни.

Нет обновления за январь на 7ку, только за декабрь.

Сам факт просто убивает.

Если это правда(а есть данные что да).

Что интел намеренно сделала проц уязвимым чтоб он был быстрее конкурентов, то за такую хуйню, могут все руководство посадить и впаять штраф в десятки лярдов.

А предыдущие секурити упдатес нужно ставить или достаточно поставить самое новое?

http://catalog.update.microsoft.com

упал что ли?

упал что ли?

Но нихуя не будет, так как штеуд рабы государства и оно их и защитит от себя же. И точно так же казичу нихера не будет за акции, так как штеуд делает абсолютно все, что хртят от них нса.

г-ди, откуда вы беретесь. семерке похуй. восьмерке похуй, 8.1 тоже. не похуй только 10.

Ты чо несёшь блять?

Похуй ему, БЕХОВЕНЫ МОИ УКРАСТЬ ХОЧЕШЬ С КОМПУКТЕРА ЧЕРЕЗ ПРФОЕССОНРА ДА?

Получается тогда штаты такое же бандитское государство, где законы работают только на плебес.

Еще не похуй macOS, iOS, Android и всем Линухам. А вот швитой спермерке похуй!

Всегда и всюду наказуем только неправомерный доступ к информации. Квартиру ты можешь оставить открытой, воровство из неё всё равно недопустимо. Разрешено всё, что не запрещено. Попробуй найти акт, где было бы описано, как можно, как нельзя, и как нужно создавать процессоры. Только если докажут, что из-за именно этой ошибки кто-то пострадал, и что она была преднамеренно заложена (в 1995 году так и написали "Приказываю подразделению заложить бекдор в ЦП. Начальник мира. Дата. Подпись"), то тогда, может, кого-то накажут. Судиться может любой, но ты попробуй докажи. Ничего, кроме репутации не пострадает у Intel. А продажи вырастут.

Не такое же. В этом бандитском государстве делают кудахторы и оси для них.

В нашем бандитском государстве не делают нихуя, и вертись как хочешь.

Почувствуй разницу.

Ну манявмешательство в выборы США даже без каких либо доказательств подцепили аж к ЗАКОННОМУ акту и САНКЦИЯМ Конгресса.

Там тоже 0 доказательств. А С интелом есть данные что они намеренно это сделали, т.к прекрасно знали, что нормальный скан памяти потребляет 30% ресурсов проца.

>манявмешательство в выборы США даже без каких либо доказательств

Потому что если будет с доказательством, то президент окажется нелигитимным и его надо будет турнуть и выбрать нового. Получаем - или же доказательств нет и нужна просто истерия для подогрева градуса неадеквата, или же доказательства есть, но их придержут пока в рукаве, чтобы выложить после президентства или в более подходящий момент.

Так производительность в играх не измениться. Так что ставить можно спокойно

ПОСОНЫ НЕ ОБНОВЛЯЙТЕ БИВИС!1 ЖДИТИ ПОКА ШИНДА ТРАМПЛИНЫ ЗАХУЯРИТ!1 НЕ ВЕДИТЕСЬ НА ИНТЕЛОГОВНО!11

ты вообще в курсе, как работают обновления на macOS и iOS, долбоеб? у Android система похожая. про Линуксы я молчу, ей только Гейбы пользуются.

То есть, незаконный президент каждый день незаконно сидит на посту, тем самым подрывая нац безопасность, и все нормально? Вообще, если доказательства есть, по их же законам они должны были их сразу представить.

>Так производительность в играх не измениться

Ты скозал?

Подобные акты выгодны США, их властям, лоббистам или бизнесу. А вот вставлять палки в колёса небольшим компаниям (если смотреть за пределы комплюктерного мирка), которые снабжают АНБ-шным бекдором львиную долю компов планеты - нет. Впрочем, выстрелить в ногу они имеют право.

Господи, как же хорошо что я передумал заказывать комп(уже почти оплатил). и в последний момент передумал. Щас бы так соснул, как никогда.

Так то да. Но суть это не меняет.

Вся эта демократия и законы полная хуета, во всех странах такое же средневековье, только прикрытое.

Ну и еше + одни страны в средневековье делают профессоры а другие пилят бюджет и качают нефть чужим госуарствам

у меня ещё давно сомнения были из-за термоинтерфейса, ибо не хочу ебаться тем более с такой дорогой вещью, а тут ещё и это говно

подожду новых процов амуде в этом году

Я тоже амд жду. Куплю вместо этого говна которое чуть не заказал, топовый Амд.

Вообще, ситуация, что, мол, а президент-то у нас липовый - экстраординарная. Это говорит о том, что кто или проигрывать не умеет и использует безнаказанно нечестные приемы, или же надвигающемся полном пиздеце. Просто вот пиздец пока придерживают, потому что отголоски прокатятся по всему миру.

>Вся эта демократия и законы полная хуета, во всех странах такое же средневековье, только прикрытое.

Ну тут ты перегнул. Средневековье - это полный пиздец, даже у нас не средневековье.

Демократия и законы не хуита, там они работают до какой-то степени и только упираясь с в самый верх перестают работать, а у нас же законы не работают вообще.

Западные гос-ва можно назвать частично-демократическими, наше же вообще антидемократическое и бандитское, тут закон не работает даже на самом маленьком уровне, у меня как-то спиздили сумку в тц (камеры всё зафиксировали), и как-то сломали принтер в сц (все документы были). Так нихуя доказать не получилось. В этой стране всегда выигрывает бандит, даже самый мелкий. Там тебя может поиметь только многотонная корпорация и то, потому что альтернатив особых нет, были бы альтернативы - оно бы так не имело.

Пожалуй, ты прав.

Хотя, в Дсах еше какое то подобие закона есть таки и даже шевелятся иногда.

Вот в мухосранях реально средневековье и феодалами и крепостными.

А мне оно очень страшно? Я на комплюхтере только интернеты смотрю, никаких важных данных нет, цп нет, паролей от кредиток нет, компромат на пыню не собираю (короче, не делаю ничего такого, что делают нынешние школьники и второкурсники) в полторы игры играю всего и кинишко иногда смотрю.

Какие-то обновления еще, лол. И так машинка немолодая (2600к), а еще потеря производительности. Идите-ка вы.

Какие-то обновления еще, лол. И так машинка немолодая (2600к), а еще потеря производительности. Идите-ка вы.

Ну раз тебе скрывать нечего, давай все содержимое компа, переписки свои, ип, адрес.

Вот если сожешь всё это сам достать, то бери, не стесьняйся.

Так кто ко мне полезет-то? Ип я могу тебе дать, что ты с ним сделаешь?

>все содержимое компа

И кому может понадобиться 60 гигов музыки именно с моего компа, дьябла 2 и герои?

>Насру тебе под DNS

Я далековато от этого магазина живу, не страшно.

МЦСТ уже заявило что их Эльбрус неуязвим ни для Мелтдауна ни для Спектра?

Не совсем. У нас вообще государству похуй просто на все законы, там подстраивание законов под что, они хотят.

Не кому, но сам факт что твою личную инфу могут прочитать, уже крайне неприятен.

АХАХАХА РАШКА ПОРАШКА ВОТ ЭТО ТЫ ОТМОЧИЛ КЕК НОРМАС МЕМ)))))))

>дьябла 2

Молодой человек, а вы не забыли заплатить за эту игру? Покупайте Диабло 3 со всеми аддонами и с новогодними скидками! Немедленно.

АХАХАХА РАШКА ПОРАШКА ВОТ ЭТО ТЫ ОТМОЧИЛ КЕК НОРМАС МЕМ)))))))

Так ее наверняка и без этой уязвимости могли при желании

>а вы не забыли заплатить за эту игру? Покупайте Диабло 3 со всеми аддонами и с новогодними скидками! Немедленно.

И кто мне это заявит? Близи? За использование уязвимостей они на бутылку сядут.

Ты что рофлишь? Если у амд реально есть уязвимость то интел тут причем?

Мимо амдфаг

Не, ну фикс на ось можешь накатить. Там для юзверя действительно ничего страшного неттолько нвме ссд тыквится до сата 3. А вот бивис я бы не обновлял, ибо там реально нихуёвый импакт. Тем более, в шинде против спектры есть встроенные костыли. Вон там сверху чувак пишет, что бивис накатывать нужно если бы суперпаранойик и хочешь absolute zero risk. Этими бивисами шинтол такую многоходовочку заебишит, что мама не горюй. Например сожрёт всесь прирост за 2 поколения на соверженно потребительских задачах.

>Как минимум для Spectre все соснули уязвимы.

Сосноли как раз не уязвимы, там старый ягуар который ни одной из атак не подвержен+полное аппаратное шифрование всей рам прозрачное для софта и даже для ос, так что ХУАН Х - на сейчас самый безопасный ПЕКА ну и ПиЭс4 тоже КАК Пекабляди-то сочно соснули!

Специалисты, говно мамонта уровня Sandy Bridge (i3-2120) тоже под угрозой?

> консольки самый безопасный

Ага, только хозяин может их окирпичить по своему желанию, такая-то безопасность.

>там старый ягуар который ни одной из атак не подвержен

Пруф.

>полное аппаратное шифрование всей рам

Пруф.

И ЧЕ ЭТА ДЫРА ДАЕТ ТО БЛЯТЬ ЖИЛИ СТОЛЬКО ЛЕТ С ДЫРОЙ И НЕ ПАРИЛИСЬ БЛЯТЬ

Теперь то к Майнерам в браузере прибавится и хуйня ворующая рандомную хуйню из памяти

> ЖИЛИ СТОЛЬКО ЛЕТ С ДЫРОЙ И НЕ ПАРИЛИСЬ БЛЯТЬ

Только если ты тян

Все верно сделал, братишка. Я этим необучаемым с октября говорил о нерентабельности 8 ген

Крайне хуевые профессоры уже лет 5 выпускают.

То понос у них то золотуха.

Всё же то, что я решил взять srook временную замену своему хламу и дождаться уже на ней 2020 ради сборки новой пеки было моим самым дальновидным решением. И, как оказалось, даже больше, чем я думал.

У Бачило отсылало на инсайдерской версии.

На Windows 7 приходил апдейт с "удаление акционного предложения по обновлению ПО"

А не может быть так, что через некоторое время эти дыры заделают софтварно? Например антивирусы обновления выпустят?

Стало интересно сколько я потеряю в производительности с патчем. Ответ нихера не потерял в задачах типа отредактировать фоточку, посидеть в инетике, и прочее дерьмо для которого покупаются дешманские компы и ноуты.

Все в пределах погрешности, но разница в скорости чтения с харда все же есть, прогоны в CrystalDiskMark и Cinebench делал по два раза. Что в играх хз, пока на основной комп патч накатывать не буду.

Все в пределах погрешности, но разница в скорости чтения с харда все же есть, прогоны в CrystalDiskMark и Cinebench делал по два раза. Что в играх хз, пока на основной комп патч накатывать не буду.

К спектру 100% узязвим, так как по схематике (и, скорее всего, по микроархитектуре) яга близка к зену

>яга близка к зену

Она близка к Фэйлдозеру а не зену

https://en.wikipedia.org/wiki/Jaguar_(microarchitecture)#Desktop/Mobile

>Еблан тупой, уязвимость в ЧТЕНИИ данных. Хуй ты свой код туда пропишешт, уебище лесное. Повирусил тебе за щеку

Ты хоть понимаешь, что это неважно? Через чтение получаешь необходимые данные, которые помогут подкинуть вредонос в обход всей системы защиты.

Да, продырявленный процессор скорей всего работать не будет.

У меня в цп и графических бенчах около 0.3% разницы вышло после патча. i7 2600 + gtx 770

БАТЯ РАЗРУЛИЛ https://www.youtube.com/watch?v=yRGV-KpDMbU

О, а вот и "пробитые" процессоры для чуханов. Да еще и зашкваренные спермой.

Погодите, дак это же хорошо. Что технология с помощью которой нас пытались лишить свободы оказалась нерабочей.

Или не так? И нужно радоваться, когда тебя садят на бутылку за твои же деньги.

https://twitter.com/XboxQwik/status/949114092643495936

Вот те твой пруф

Х1Х - самый безопасный "ПеКА", какая однако ИРОНИЯ. А пекадебилы СОСНУЛИ yet AGAIN

К слову, авх инструкции во всех этих заплатках как-то задействуются?

хотел купить 8700, теперь думаю что нахуя мне этот дырявый процессор?

Это будет большая боль. У меня есть вот такая малютка с процессором VIA PV-530 http://www.asrock.com/mb/VIA/PV530-ITX/ Надо будет проверить ее взломостойкость. Хотя если бага корнями к первопню уходит, тогда скорее всего там ловить нечего и все интелобаги аккуратно скопированы.

Судебные иски к Intel по поводу уязвимостей в процессорах уже готовятся

Как отмечает издание The Guardian, в трёх штатах США уже поданы коллективные иски к корпорации Intel, которая хранила молчание об уязвимостях с июня прошлого года, когда была уведомлена об их существовании группой исследователей. Представители Intel подтвердили, что осведомлены об этих коллективных исках, поданных в Калифорнии, Орегоне и Индиане.

Претензии инвесторов и потребителей разнятся по своей природе. Если первые недовольны тем, что Intel скрывала потенциальную угрозу своей репутации, а генеральный директор в это время активно продавала принадлежащие ему акции на рекордную сумму, то конечных пользователей беспокоит потенциальное влияние программных "заплаток" на быстродействие их компьютеров. Корпоративных клиентов Intel беспокоят и вопросы информационной безопасности, поскольку обнаруженные уязвимости представляют угрозу для неё.

Эксперты ожидают, что потерями от судебных исков затраты Intel не ограничатся. Во-первых, компания должна будет увеличить расходы на исследования и разработки. Во-вторых, предприимчивые клиенты из числа тех же "облачных" провайдеров на волне скандала могут потребовать от Intel предоставления убедительных скидок на процессоры, которые позволят скорее "забыть весь этот кошмар". К слову, курс акций Intel сегодня вернулся к росту, хотя он до сих пор ниже значений первых двух дней января, когда о проблемах с уязвимостью ещё не кричали на каждом углу.

Как отмечает издание The Guardian, в трёх штатах США уже поданы коллективные иски к корпорации Intel, которая хранила молчание об уязвимостях с июня прошлого года, когда была уведомлена об их существовании группой исследователей. Представители Intel подтвердили, что осведомлены об этих коллективных исках, поданных в Калифорнии, Орегоне и Индиане.

Претензии инвесторов и потребителей разнятся по своей природе. Если первые недовольны тем, что Intel скрывала потенциальную угрозу своей репутации, а генеральный директор в это время активно продавала принадлежащие ему акции на рекордную сумму, то конечных пользователей беспокоит потенциальное влияние программных "заплаток" на быстродействие их компьютеров. Корпоративных клиентов Intel беспокоят и вопросы информационной безопасности, поскольку обнаруженные уязвимости представляют угрозу для неё.

Эксперты ожидают, что потерями от судебных исков затраты Intel не ограничатся. Во-первых, компания должна будет увеличить расходы на исследования и разработки. Во-вторых, предприимчивые клиенты из числа тех же "облачных" провайдеров на волне скандала могут потребовать от Intel предоставления убедительных скидок на процессоры, которые позволят скорее "забыть весь этот кошмар". К слову, курс акций Intel сегодня вернулся к росту, хотя он до сих пор ниже значений первых двух дней января, когда о проблемах с уязвимостью ещё не кричали на каждом углу.

> Надо будет проверить ее взломостойкость.

Как вы это делаете, блять?!

>К слову, курс акций Intel сегодня вернулся к росту, хотя он до сих пор ниже значений первых двух дней января, когда о проблемах с уязвимостью ещё не кричали на каждом углу.

ИНТЕЛ ВСЁ

Удар по репутации колоссальные, щас миллиардные иски неиссякаемым потоком пойдут.

Двачую, пересижу похуй, но следующий проц будет амд, надеюсь ддр5, хочу 4 перескочить.

Меня вообще господь отвел от покупки пеки на 150к на интеле месяц назад.

sooqa

и ведь не поспоришь

как интел мог нас так зашкварить(

в каком месте блять, ядра яги это развитые ядра фенома

А ещё:

-intelME

-оверпрайс в 3-5 раз

-скандалы в конце 00х. Интел заставляла сборщиков систем ставить свои процы вместо АМД и соснула огромных штрафов.

И это гавно прославляют "школьники".

А что там с МЕ? А то я ничего не ставил и не особо вникал, что за уязвимость.

Ещё можно вспомнить методички о том, как обозревать Райзен.

А прикинь, кончится тем, что Интела купит Нвидиа. Вот будет смех - и видюхи и процы от двух компаний: АМД и Нвидиа.

Фича для удаленного доступа к системе. Преподнесена как благо, но на деле самый настоящий бекдор.

Можно было удаленно включить систему, управлять её через браузер, получать полный доступ к памяти, дискам и прочим устройствам.

Появилась в 00х. Отключать это говно начали только в 2017 и то не везде. Глубоко завязана на архитектуре...wait, oh shit!

Эм, ну вообще-то Интел раз в 10 крупнее Нвидия. Они охуеют её покупать.

А раджа сейчас в винтоле. И получится что раджа будет в новидии? Неееет, я не хочу чтобы индус тыквил мои амперочки..

Но ведь невидия тыквит, а амуде раскрывается со временем.

Так ему и надо. Будет просить вернуться в амуду но хуй ему.

Сейчас Штеуд подешевеет в 100 раз особенно, когда обнаружат, что память можно не только читать но и писать, вот тогда уже Штеуд будет в 10 раз дешевле, чем Тмшвшф.

И правильно. А то у них, видите ли, и предыдущие поколения не дешевеют, и в роадмапах ничего интересного нового. Теперь есть захочется, начнут работать.

>Теперь есть захочется, начнут работать.

Гои победили жидов?

Может наконец такой эпичный обсосрамс заставить их убрать сперму и нормально повышать производительность.

Какой то явно заговор, не зря же сливали активы или что там делало начальство интел.

Просто видел, что в современных тестах фура 980 обходила (или 980 ти? не помню уже), хотя раньше было наоборот (может и с вегой аналогично будет). А вот невидия уже была замечена за выпуском подозрительно кривых драйверов. Было видео, которое кидали в паскалетреде, но ссылку пролюбил.

Не-не-не. Наоборот. Радеоны на старте выходят пиздец сырющими, а потом славные индусы на протяжении многих лет пилят драйвера. С кодом, который только они могут прочитать.

Так на графике и показано как зеленые стремятся к тыкве и наоборот красные выходят ей.

игродебилам в радось

@

всем остальным перо под ребро

Не раскрывает, всё ясно.

Почему 1080 даже не напрягается при таких то настройках? У неё действительно такой хороший запас?

Может потому что это тест процессора? А вот с шестнадцатикратным сглаживанием и 1080ти надорвется. Ну и игра в конце-концов 2013 года.

>за выпуском подозрительно кривых драйверов

Не нужно ставить дрова на старую видяху, когда выходит новая на нвидии, давно известный факт

Просто привык видеть тесты процессоров в 720р и всё в таком духе. А тут большая часть настроек на высоких стоит, вот и удивляюсь.

> особенно, когда обнаружат, что память можно не только читать но и писать

Обнаружил тебе за щеку.

Были кстати нормальные тесты от местных в игорах, но местные проебали ссылки и продолжают перекидываться безпруфными боевыми картиночками.

Я ебал это обновление. Поставил на вин 7 и теперь синий экран. Снесу нах

Лол, удалил, теперь бсод немного другой. Ну его нахуй

>память можно не только читать но и писать

Это еще джва года назад обнаружили, гугли Rowhammer. Но замяли по-тихому.

Ссылка с постоянно обновляющейся информацией по фиксам для уязвимостей:

https://gist.github.com/woachk/2f86755260f2fee1baf71c90cd6533e9

https://gist.github.com/woachk/2f86755260f2fee1baf71c90cd6533e9

Написал начальству про дырку, приготовил апдейты, бекапы сделал, жду отмашку уже 2 день.... Так не хочется после праздников в ночь все это глушить и накатывать, но походу придется.

Алсо, видел кто тесты как реально апдейты сказываются на быстродействии Hyper-v и MS SQL ?

Алсо, видел кто тесты как реально апдейты сказываются на быстродействии Hyper-v и MS SQL ?

Реквестирую знающего анона, который не против разъяснить кое-что, в этот итт тред.

Вот тут https://gist.github.com/woachk/2f86755260f2fee1baf71c90cd6533e9 чувак пишет

>Spectre (Variant 2) is still unfixed on Linux at this time. It's fixed on Windows on Intel systems with a microcode update delivered by the OEM. If no microcode update is done, retpoline is implemented on Windows as a mitigation for the kernel.

Правильно ли я понимаю, что это не даст зловреду, запущенному из области пользователя, лезть в область ядра и только, а все мои ключи от сессий и кеши паролей(или как правильно, я хз. стараюсь вникнуть, но отсутствие профильных знаний сосёт), лежащие в области пользователя, остаются под угрозой и будут под угрозой, пока мои приложения не будут пропатчены поддержкой этого самого "retpoline"?

Вот тут https://gist.github.com/woachk/2f86755260f2fee1baf71c90cd6533e9 чувак пишет

>Spectre (Variant 2) is still unfixed on Linux at this time. It's fixed on Windows on Intel systems with a microcode update delivered by the OEM. If no microcode update is done, retpoline is implemented on Windows as a mitigation for the kernel.

Правильно ли я понимаю, что это не даст зловреду, запущенному из области пользователя, лезть в область ядра и только, а все мои ключи от сессий и кеши паролей(или как правильно, я хз. стараюсь вникнуть, но отсутствие профильных знаний сосёт), лежащие в области пользователя, остаются под угрозой и будут под угрозой, пока мои приложения не будут пропатчены поддержкой этого самого "retpoline"?

Ну блять, пока писал, там всё изменилось на

>If no microcode update is done, LFENCE is implemented on Windows as a mitigation for the kernel, and retpoline if SMEP isn't present.

On Windows, Retpoline is disabled and LFENCE is used if SMEP is present.

Более того, по поводу Spectre 1. Браузеры выпустили (или выпустят) обнову, которая обрезает точность таймеров, а про перекомпилирование ничего не было сказано. То есть, эти обновы запатчат браузеры как источники атаки (JavaScript не сможет заюзать ни одну из трех атак), но не как ее цель. Например, при атаке из гостевой системы на Spectre 1 гость сможет считать память браузера на хосте. Чтобы такой хуйни не было, браузеры должны перекомпилировать с новыми флагами, реализация которых пока есть только у LLVM вроде бы.

То есть атаки мелтдаун через браузеры теперь невозможны? А зачем тогда ставить заплатку на все?

Затем, что есть еще виртуалки, песочницы, уязвимости в нерутовом коде, из-за которых он может стать недоверенным.

Тогда получается и обнова обычному игродебилу не нужна?

да ты посмотри на минимумы, особенно в сосине! еще как нужна

https://www.youtube.com/watch?v=M2e9G5b2elI

>Spectre (Variant 1) isn't currently patched on Linux, and Windows is unaffected unless one of the installed drivers is vulnerable.

ееее бил гейтс рулит ееее кривые дравера сосут неееееетт

ееее бил гейтс рулит ееее кривые дравера сосут неееееетт

Откуда вы лезете, с самого начала известно, что сферическая производительность процессора в вакууме не изменилась, ухудшилась только скорость дисков в рандомном доступе и сеть. Ты, блядь, арму или сетевую блядофилда с запущенным торрентом с дохуя пиров потести, а потом ррякай.

Если драйвер уязвим, то он дает читать только используемую им память, или с его помощью можно память другого софта читать?

>Откуда вы лезете, с самого начала известно, что сферическая производительность процессора в вакууме не изменилась

Какой же ты ебанат или манипулятор. Очевидно процессору пох какие команды долбить. Только вот для борьбы с этой уязвимостью ось будет выполнять кучу оверхеда за наш счет.

>ухудшилась только скорость дисков в рандомном доступе и сеть.

Ты совсем что ли ёбу дал? Этим занимаются отдельные интерфейсы и шины проц там вообще побоку.

Тупой ты даун, доступ к дискам и сети идет через сисколлы, именно в них суть мелтдауна и патча, так с патчем из-за каждого сисколла память ядра гоняется туда-сюда. Почему, по-твоему, хуже всего стало облачным провайдерам, у которых как раз огромная нагрузка именно на диски и сеть?

Не путай ягу с его предшественником. Бобкэт это фэйлдозер, ягуар это феном

Две маломощные ссанины, в чем разница, растолкуй плз. Мне известно только, что 8 ядерный ягуар из пс4про слабее чем пыня в многопотоке.

> и сети

На 1Гбите никакой разницы заметно не будет, вообще.

Ну так, немного на сеть, немного на диски, немного на драйвера хуанга и вот уже видеокарта тыквиться началась.

Заметный посос будет только с ssd. Все остальное в районе погрешности.

1700х-хуй

Что за иде говно из 90ых ты принес? Очевидно, что имеются ввиду ссд.

Почему ты до сих пор не перекатился на божественную Temple OS?

https://www.reddit.com/r/linux/comments/7nu5mx/templeos_isnt_affected_by_recent_intel_bug/

https://www.reddit.com/r/linux/comments/7nu5mx/templeos_isnt_affected_by_recent_intel_bug/

> Бобкэт это фэйлдозер, ягуар это феном

бобкэт и ягуар это по сути одно ядро

Да нихуя, там ведь смысл не в том, что именно диск медленнее становится, а в том, что при сильной нагрузке на диск и сеть процессор тыквится. Эпики и ссп же показали грфики нагрузки на сервера фортнайта и евы, где у них после патча в 2.5 раза нагрузка на цп увеличилась. Но лучше довериться тестам от патлатого пидора, где в каком-нибудь синглплеерном курваке на чистой системе без нихуя, нагружающего сеть и диски, фпс не изменился.

Я правильно понимаю обычные гей-меры только выиграли, а соснули только владельцы серверов?

если геймеры играют в мультиплеер на серверах, то тоже соснули

докупят еще серваков

пару новых лутбоксов добавят не вопрос вообще

Да.

В твоей сычевальне стоит пека для ведьмака или сервак на полляма клиентов?

Да.

В твоей сычевальне стоит пека для ведьмака или сервак на полляма клиентов?

Все еще жду тестов армы или бф в онлайне с запущенным торрентом. Но про них как-то забыли, внезапно.

>Эпики и ссп же показали грфики нагрузки на сервера фортнайта и евы

там поди виртуализация, гипервизоры, вот это все

виртуалки тыквятся этим патчем очень сильно

даже в wine полный песец, и линуксоидам теперь нипаиграть

>тестов армы или бф в онлайне

>с запущенным торрентом

НО ЗАЧЕМ? Какой даун будет играть в компететив онлайн парашу с торрентом? Садомазохист любящий СОСАТЬ?

Для чисты эксперимента таки надо дождаться, пока владельцы серваков армы и бф их проапгрейдят. Потому что на их стороне косяки как раз очень даже вероятны.

Ну так мультизадачность? Ах да, я же забыл, что штеудодети привыкли все закрывать перед игорями.

>Я правильно понимаю обычные гей-меры только выиграли

Не совсем, по одним тестам не тестам выиграли даже 2-3 фпс по другим проиграли столько же Нихуя не понятно, и не знаешь кому верить.

>тестов армы или бф в онлайне с запущенным торрентом. Но про них как-то забыли, внезапно.

интел и раньше такое еле мог

теперь уж точно, или арма или торренты

ОДНОЗАДАЧНО КАК В ДОСЕ

Он никак не связал, отдельно сказал про вайн и виртуалки.

А в Wine жопа, да.

Энивэй.

>привыкли все закрывать перед игорями

Это логично если ты хочешь минимизировать возможные задержки со своей стороны, не думаю что только

>штеудодети

так делают.

>Нихуя не понятно, и не знаешь кому верить

Ох уж эти дилеммы штеудоеритиков. У сторонников истинной религии таких вопросов никогда не возникает.

Я тут немного выпал из раздела, а чего Раджа в штеуд сьебал? Можно кулстори?

это хуанг или лиза

как отличать этих долбаных азиатов

Такое может даже гиперпень, не говоря про нормальные процессоры.

Обосрался с вегой и Лиза отправила его к конкуренту

Если сердце не подсказывает тебе, где истинный пророк, а где проповедник лжерелигии, то значит ты уже еретик.

Вы лучше скажите что с ноутбуками делать и на чём сидеть

Сижу на и5-560м, кредитки не имею, похер на уязвимость.

Кстати, идея: распространять всякую пакость под предлогом "чека" на мелтдауны или исправления оных, лол.

На гите есть сурс код, собрать бы его, ёпта.

Даже пререквизиты не написаны, вот ведь жопа.

v.1.1: Модифицировать код чекера, чтобы он пиздил инфу и отправлял, а потом беспалевно говорил, что система в безопасности.

>Mitigations for CVE-2017-5754 [rogue data cache load]

>-------------------------------------------------------

>[-] Kernel VA Shadowing Enabled: no

> > with User Pages Marked Global: no

> > with PCID Flushing Optimization (INVPCID): no

>

>Your system either does not have the appropriate patch, or it may not support the information class required.

пикрил Westmere.

cat /proc/cpuinfo на Линухе показывает фичу PCID.

И правда, PCID добавили как раз с Westmere.

А вот Шинда не выдаёт его наличие.

И в шиндовом игрушечном cat /proc/cpuinfo его тоже нет.

Теперь буду сосать из-за сбросов TLB при переключениях контекста.

cat /proc/cpuinfo на Линухе показывает фичу PCID.

И правда, PCID добавили как раз с Westmere.

А вот Шинда не выдаёт его наличие.

И в шиндовом игрушечном cat /proc/cpuinfo его тоже нет.

Теперь буду сосать из-за сбросов TLB при переключениях контекста.

тут левый хуй на левом сайте пишет такую хуйню

>PCID as implemented in Ivy Bridge and earlier isn't enough to use the faster path instead of a TLB flush, INVPCID as present on Haswell and later is required for Windows. On Linux, a faster path is used even when INVPCID isn't available.

перекатывайся на линупс

Об уязвимостях

https://www.youtube.com/watch?v=yRGV-KpDMbU

https://www.youtube.com/watch?v=yRGV-KpDMbU

Ох лел, как же я проигрываю с интелодетей.

мимо-красножопый

мимо-красножопый

> Тестит трабл связанный с переключением контекста в игре

Почему ты до сих пор не купишь на ebay хотя бы i5, а лучше i7?

Потому что штеуд провернул меня на хую, запилив новый сокет под спермосклейку кэбилейка.

вкатился с 4770K на 23-м микрокоде

ощутимых просадок нет нигде, попугаи все на месте в пределах погрешности

ощутимых просадок нет нигде, попугаи все на месте в пределах погрешности

Но зачем? Что, инторнета много? Оно же проседать по скорости будет.

Да вроде всё собирается же, не? Правда в vs, не знаю, что там в остальных компуляторах.

Для Haswell кто-то уже выкатывает обновления BIOS?

Чекнул последнею версию - декабрь 15 года. B85 господин.

никто и не выкатит, последний биос для моей материнки вышел в 2014м, поэтому:

1) качаешь последний биос для своей материнки

2) качаешь UBU (UEFI BIOS Updater)

3) берёшь последний микрокод отсюда http://http.debian.net/debian/pool/non-free/i/intel-microcode/intel-microcode_3.20171215.1.tar.xz (для десктопных хасвелов это s000306C3_m00000032_r00000023.fw), кладешь его UBU/Modules/mCode и обновляешь биос утилитой

3.а) можешь обновить там модули сетевой карты или RAID если нужны фичи вроде TRIM (а их в твоём биосе RAID нет)

4) прошиваешь модифицированный биос

5) обновляешь систему

6) живешь как до этого, а может даже лучше, т.к. в микрокодах 22-23 улучшили разгонный потанцевал

Накатил обнову на спермерку, оно криво встало или спермерку не полностью залатали?

штоб хуйня сверху перестала быть красной нужно бивис новый накатывать. а его может просто не появится на старые камни. проконсультируйся с этим товарищем , он вроде шарит. только камень свой назови

Я так понимаю, амуда положила хуй и фиксить CVE-2017-5715 не собирается?

>inb4 ко-ко-ко, околонулевая вероятность, куд-кудах

>inb4 ко-ко-ко, околонулевая вероятность, куд-кудах

https://www.sendspace.com/file/uo6q0s

пароль - hw

переименовываешь биос в bios.bin и кидаешь в папку UBU, потом пункт 7 и 1 "Update CPU Microcode...", вводишь 23, обновляешь, сохраняешь, перепрошиваешь биос

может быть гемор с асусами и их защитами, если гига - с большой вероятностью, что вообще никаких защит (т.е. проблем)

А где хранятся все микрокоды с фиксом для разных процессоров? На сайте интел нихуя.

Чем мне как обычному подьзователю грозят эти уязвимости если я не буду сознательно обновлять Биос и ос, тока браузеры.

Вряд ли чем то, эксполоиты довольно сложные, грабить рядового васяна с их помощью затруднительно.

Да нахуй так замарачиваться, хуй с ним. Обнову виндовс поставить и всё.

Своруют твои пердоли от аккаунтов на порнхабе и все битховены из кошельков.

Для ксеона 1230в3 подойдёт? Нихуя не понял как шить, из под винды или из под биоса? Какой биос модифицируется? Последний версии? А что если он у меня установлен?

>нихуя не понял

>чото шить собирается

>анусом скрипит

Успокойса, чем тебе мешает эта твоя залупа защикой ну солёная и всё

Ну бля смысл ставить обновы, который работать не будут. С ДЫРОЙ не комфортно

А чё тебя ламать? Ну подумой. Скрывать тебе по-сути нечего, ты как то жил с дырой с этой не зная про неё, а теперь пездец, шизуеш. Представляешь сколько ты ещё своих уязвимостей не знаешь, а они есть прямо сейчас. Не стоит так нервничать - лысый станешь, зубы выпадут.

>Пожалуй, самое вероятное и неприятное применение на данный момент — получение дампа системной памяти во время выполнения JavaScript.

Чем это опасно? Какую вообще реальную опасность несет эта уязвимость? Я вот сейчас с допотопного нетбука сижу, на которой 2 гига рам и процессров из говно мамонта, так вот он и так тупой и медленный, так что я бы предпочитал никакие обновы на эту уязвимость не ставить. Это критично вообще?

Критично. Уже есть эксплойт на JS, который можно встроить в любую страницу, и который спиздит из браузера все пароли при заходе на нее.

>луковицы

Тогда отправишься на бутылку по законам военного времени

>самое вероятное и неприятное применение на данный момент — получение дампа системной памяти

Погодьте, но ведь этим же как бы почти вполне законно мелкософт совместно с фбр и анб уже много лет занимается. И вроде сейчас это уже почти никого не заебывает. Ну почти никого.

Рабочий эксплоит Spectre на JS уже написан? Где потестить?

только если любая страница не на отдельном процессе, а жабаскрипт не в загоне. если на отдельном и жаба в загоне то только залупу спиздит

Ну так то же швятое анб, а не какой-нибудь какер, которые спиздит все деньги с кредитки твоей мамки, с которой ты только что купил скин в ксго.

У айфака две памяти – сейфер и сетевая папка.

В сейфере накапливаются и постоянно обновляются интимные предпочтения хозяина: это своего рода алхимическая лаборатория, и защищена она так, что туда не могут вторгнуться даже прошитые терминальными имплантами хакеры-шахиды из Халифата, сжигающие свой мозг ради удачной атаки. Айфак потому и стоит дорого, что ваши интимные тайны на замке.

А вот сетевая папка – это проходной двор. Туда можно скинуть ай-кинишко из сети, засосать попсовую ай-игру или сериал – в общем, специальное место для незащищенных трансакций. Эту зону памяти рекомендуют форматировать каждый месяц, чтобы там не заводились черви. Здесь никто не хранит ничего личного, потому что туда можно заглянуть из сети. Просто библиотека, и она часто бывает переполнена.

В сейфере накапливаются и постоянно обновляются интимные предпочтения хозяина: это своего рода алхимическая лаборатория, и защищена она так, что туда не могут вторгнуться даже прошитые терминальными имплантами хакеры-шахиды из Халифата, сжигающие свой мозг ради удачной атаки. Айфак потому и стоит дорого, что ваши интимные тайны на замке.

А вот сетевая папка – это проходной двор. Туда можно скинуть ай-кинишко из сети, засосать попсовую ай-игру или сериал – в общем, специальное место для незащищенных трансакций. Эту зону памяти рекомендуют форматировать каждый месяц, чтобы там не заводились черви. Здесь никто не хранит ничего личного, потому что туда можно заглянуть из сети. Просто библиотека, и она часто бывает переполнена.

наконец-то настало время переустанавливать линукс?

Не понял, везде пишут, что один из вариантов спектра затрагивает вообще все процессоры. Но при этом указывают, что в Cortex A53 отсутствует сам модуль спекулятивных вычислений, т.е. это иммун ко всем 3 уязвимостям.

Короче, A53-боярина мелтдаун и оба спектра обходят стороной?

Короче, A53-боярина мелтдаун и оба спектра обходят стороной?

Лол, у меня в тилифоне Exynos 7870, у которого в спеках сказано, что он Cortex A53.

>A53

Вот и настал 2018 год. Теперь смартфоны подбирают по отсутствию разьебаной дыры

Заебись блять!

Посоны, дайте микрокот для скайлейка! Это

http://http.debian.net/debian/pool/non-free/i/intel-microcode/intel-microcode_3.20171215.1.tar.xz

скачал, но хуй знает, есть ли там и как называется тоже хуй знает.

http://http.debian.net/debian/pool/non-free/i/intel-microcode/intel-microcode_3.20171215.1.tar.xz

скачал, но хуй знает, есть ли там и как называется тоже хуй знает.

Маньки с 23м микрокодом, как сосется? У вас там винда ошибками сыпет вовсю.

http://www.overclock.net/t/1645289/haswell-microcode-22h-vs-23h-security-spectre-performance-and-stability-differences

http://www.overclock.net/t/1645289/haswell-microcode-22h-vs-23h-security-spectre-performance-and-stability-differences

Так, не путай меня троллингом штеудодебилов. Я так понимаю, у меня уязвимость по всем фронтам и надо апдейт накатывать, чтобы строчки зелеными стали.

Блять, ну ПАМАХИТЕ! Какой из этих скаленков прошивать на 6700?

Надо бы в шапке в некст закрепить

Meltdown FIX

Win7 https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Win8.1 https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

Win10 само обновится все равно там без пред обнов не установить

Meltdown FIX

Win7 https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

Win8.1 https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

Win10 само обновится все равно там без пред обнов не установить

Когда браузер домашней пекарни обновится, можно ли быть спокойным и не накатывать патчи, если прочий софт надежен?

Почему эта уязвимость, существующая с 96 года стала дохуя опасна только когда ее обнаружили? Типа шредингбаг такой?

А почему древний человек, видя как камни катятся с горы, не изобрёл колесо прямо сразу?

АУУУУУ, БЛЯТЬ!

Как провериться на уязвимость? Везде обсуждают только популярные, ширпотребные и широко известные процессоры, а про нитакоекакфсе быдло как всегда забыли.

Как провериться на уязвимость? Везде обсуждают только популярные, ширпотребные и широко известные процессоры, а про нитакоекакфсе быдло как всегда забыли.

ХУЛЕ У МЕНЯ ЭТА САНИНА НЕРАБОТАЕТ?

The Windows Update tackles Meltdown, but you will most likely need a BIOS update for Spectre. You can check if your system is vulnerable using this method:

Press the Windows key and type PowerShell.

Right click the PowerShell shortcut and select Run as Administrator.

Type Install-Module SpeculationControl and press Enter.

If you are prompted to install the NuGet provider, type Y and press Enter, and repeat if you are warned about installing from an untrusted repository.

With the installation complete, type Import-Module SpeculationControl and press Enter.

Type Get-SpeculationControlSettings and press Enter.

The Windows Update tackles Meltdown, but you will most likely need a BIOS update for Spectre. You can check if your system is vulnerable using this method:

Press the Windows key and type PowerShell.

Right click the PowerShell shortcut and select Run as Administrator.

Type Install-Module SpeculationControl and press Enter.

If you are prompted to install the NuGet provider, type Y and press Enter, and repeat if you are warned about installing from an untrusted repository.

With the installation complete, type Import-Module SpeculationControl and press Enter.

Type Get-SpeculationControlSettings and press Enter.

в поликлинике можно анонимно провериться на уязвимость

Press the Windows key and type PowerShell.

Right click the PowerShell shortcut and select Run as Administrator.

Type Install-Module SpeculationControl and press Enter.

If you are prompted to install the NuGet provider, type Y and press Enter, and repeat if you are warned about installing from an untrusted repository.

With the installation complete, type Import-Module SpeculationControl and press Enter.

Type Get-SpeculationControlSettings and press Enter.

ЭТА ХУЙНЯ ОПАСНА НИХУЯ НЕ УСТАНОВИЛАСЬ БЛДЯТЬ ДЕРЬМО КАКОЕ ТО И НЕ УДАЛЯЕТСЯ ВЕЗДЕ ОШИБКА

Right click the PowerShell shortcut and select Run as Administrator.

Type Install-Module SpeculationControl and press Enter.

If you are prompted to install the NuGet provider, type Y and press Enter, and repeat if you are warned about installing from an untrusted repository.

With the installation complete, type Import-Module SpeculationControl and press Enter.

Type Get-SpeculationControlSettings and press Enter.

ЭТА ХУЙНЯ ОПАСНА НИХУЯ НЕ УСТАНОВИЛАСЬ БЛДЯТЬ ДЕРЬМО КАКОЕ ТО И НЕ УДАЛЯЕТСЯ ВЕЗДЕ ОШИБКА

Двачую, у меня Сперма после установки апдейта написала: "необходимо переустановить Windows: обнаружено неавторизованное действие или что-то типа того".

Совсем даун?

Нет, видимо ты совсем даун.

S T U X N E T

T

U

X

N

E

T

Ты долбоёб? Нахуя через шиндовс апдейт устанавливал?

Нахуя ты его не отключил?

Двач, объясни для тех кто в танке. Ну даже допустим каким-то образом какой-то эксплоит урвал у меня энное количество мегабайт RAM-а где был мусор/данные запущенных программ/etc. Что с этим всем хакЁр сможет сделать кроме как распечатать и засунуть себе в жопу?

Ведь дамп нужно не только снять, но и проанализировать, кто этим будет заниматься? Парсер какой нибудь?

И еще один момент, как с помощью этой уязвимости можно снять весь дамп памяти? Допустим, злой проге выделена память (реальная) с 0х10000000 по 0х20000000. Как я понимаю с помощью уязвимости можно прочитать все с 0х20000000 и до конца. Но как прочитать с 0х00000000 по 0х10000000? Соответственно предполагаю что дамп будет не полный и вероятность кражи критической инфы снижается.

Ведь дамп нужно не только снять, но и проанализировать, кто этим будет заниматься? Парсер какой нибудь?

И еще один момент, как с помощью этой уязвимости можно снять весь дамп памяти? Допустим, злой проге выделена память (реальная) с 0х10000000 по 0х20000000. Как я понимаю с помощью уязвимости можно прочитать все с 0х20000000 и до конца. Но как прочитать с 0х00000000 по 0х10000000? Соответственно предполагаю что дамп будет не полный и вероятность кражи критической инфы снижается.

Мой й5 перестал вытягивать браузер с дохуявкладок, он стал долгим и задумчивым.

Увеличились обороты и шум процессорного кулера.

Увеличились обороты и шум процессорного кулера.

А мой i7 норм. Знаешь почему? Потому что я не обновлялся

Я ПРАЛЬНО ПОНЯЛ ЧТО ДЫРАМИ ЭТИМИ МОЖНО ТОЛЬКО ДАННЫЕ ВОРОВАТЬ А НЕ СЛОМАТЬ ПРОЦ ДОПУСТИМ?

Уже дописываю, мамка только есть зовет, позже допишу.

Как сосется, маньки с обновлением? Микрокод уже так просто не откатить.

https://www.youtube.com/watch?v=JbhKUjPRk5Q

https://www.youtube.com/watch?v=JbhKUjPRk5Q

ну вот. Вчера спиздили у меня пароли на почту итд итп. Вчера ещё заметил что ВК с левого устройства кто-то заходил, но спать охота было, ушёл спать. С утра на телефоне СМСка от криптонатора что кто-то хотел средства перевести, да только хуй там был, СМС нотификация. Поменял тип защиты - теперь без СМС даже войти в аккаунт никто не сможет. так же легко восстановил пароль почты (его сменили) при помощи СМС и заменил пароль ВК. Ну и хули мне ваших уязвимостей бояться?

Олсо, можно накатить заплатку на 10ку LTSB не обновляя винду? Т.к. переустанавливать что-то решительно не буду и нахуй не надо

Олсо, можно накатить заплатку на 10ку LTSB не обновляя винду? Т.к. переустанавливать что-то решительно не буду и нахуй не надо

У меня обновы отключены, можно отдельный апдейт на вин10?

Хуевая аналогия. Если уж на то пошло, то было хорошее колесо, которое быстро каталось. А потом какие-то дяди сказали, что колесо у вас быстрое, да сильно уязвимое (и хуй с ним, что 20 лет исправно проработало и никто не сломал). Поэтому Давайте мы туда палок навставляем, чтобы безопаснее было.

ПРАВДО ЧТО ЭТИ КОМАНДЫ ДЛЯ ЗЛАВРЕДОВ ПУТЬ ОТКРЫВАЮТ?